网络和通信层安全架构

发布时间:2022-02-04作者:小编阅读:0

分层剖析安全架构,首先是网络和通信层的安全技术体系架构。

网络安全域。

网络接入身份认证。

网络接入授权。

网络层访问控制。

网络层流量审计。

网络层资产保护:DDoS缓解。

安全技术体系架构包括通用基础设施、安全防御基础设施、安全运维基础设施、安全工具和技术、安全组件与支持系统等。

聚焦到网络和通信层,通用基础设施包括:

网络安全域(或网络分区)。

防火墙及配套的防火墙策略管理系统。

四层网关(可选),用于受控的任意协议的NAT转发等用途。

防御基础设施主要包括:

抗DDoS系统,用于缓解DDoS攻击。

网络准入控制(NAC),确保只有符合安全政策的设备在员工身份认证通过的情况下才能接入网络。

其他方面还包括:

运维通道。

网络流量审计。

提示这里没有提网络层IPS(入侵检测系统),主要是由于HTTPS或加密传输的普及,那些基于明文协议工作的产品,使用范围已大大受限,因此就不再介绍了。

网络安全域

企业的网络架构涉及各个安全域以及安全域之间的访问控制。

安全域是具有相同安全边界的网络分区,是由路由、交换机ACL(访问控制列表)、防火墙等封闭起来的一个逻辑上的区域,可以跨地域存在,这个区域内所有主机具有相同的安全等级,内部网络自由可达。

各安全域之间的访问控制,即网络访问控制策略,由于路由、交换机ACL不会经常变更,所以网络访问控制策略管理的日常工作重点是防火墙策略管理。

让我们先来看看安全域的数量与防火墙的关系。假设只有两个安全域(A和B),访问规则就比较简单,只需要2套规则集即可:从A到B,以及从B到A,如图所示。

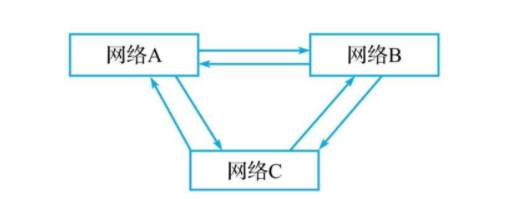

如果有三个安全域(A/B/C),访问规则就变得复杂一些了,有A到B、A到C、B到A、B到C、C到A、C到B,需要6套规则集(3×(3-1)),如图所示。

以此类推,如果有n个安全域,则需要n×(n-1)套规则集;如果有15个安全域(实际上很多大型公司的安全域已经超过这个数了),则需要210套规则集,且每套规则集中包含大量的访问关系,这对防火墙的运维管理来说,太复杂了,也需要消耗极大的人力成本来维护和管理这些规则。

显然安全域不是越多越好,我们建议在满足合规的要求下,安全域的数量越少越好。关于安全域的划分,实际上每家公司都是不同的,下面列出典型的几种供参考。

亿联云提供全球网络优化服务、MPLS VPN、企业私有云&混合云搭建方案、云专线、SD-WAN、跨国视频会议、跨境电商直播等相关应用场景,如有疑问,欢迎致电010-53390328!

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,请联系站长邮箱:shawn.lee@eliancloud.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。

标题:网络和通信层安全架构

TAG标签:网络安全

地址:https://www.elinkcloud.cn/article/20220119175300.html

010-53390328

010-53390328 service@eliancloud.com

service@eliancloud.com